当社の 自動ユーザー管理 では、SCIM を介して ID プロバイダーから New Relic のユーザーをインポートして設定することができます。このガイドでは、New Relic Azure AD SCIM/SSO アプリケーションの設定方法について、Azure AD 固有の詳細を説明します。

要件

このガイドを使用する前に、 要件と手順の概要 をお読みください。

なお、この手順では、IDプロバイダーとNew Relicの間を行き来する必要があります。

Step 1.認証ドメインの作成とSCIMの有効化

New Relic の認証ドメイン UI へのアクセス方法については、 認証ドメイン を参照してください。

まだ認証ドメインを持っていない場合は、 + Add new をクリックして、SCIM でプロビジョニングされたユーザのために新しい認証ドメインを作成します。

その認証ドメインについて、 Source of users の下で、 SCIM を選択します。API トークンをコピーして保存し、後で使用できるようにします。これは一度しか表示されないことに注意してください。

ステップ 2.AzureのNew Relicアプリをセットアップする

次に、AzureのNew Relic SAML/SCIMアプリを設定します。Azure ADにはアプリケーションギャラリーが用意されており、New Relicが提供するものを含め、Azure ADのさまざまな統合機能が用意されています。これをセットアップするには

- Azure Active Directory 管理センターにアクセスし、必要に応じてサインインします。 aad.portal.azure.com/

- 左メニューの「 All services 」をクリックします。

- メインペインで、 Enterprise applications をクリックします。

- +New Application をクリックします。

- 名前の検索ボックスに New Relic と入力し、アプリケーション New Relic by organization (not New Relic by account) をクリックして、当社の SCIM/SSO アプリケーションを見つけてください。

- Add をクリックします。

Step 3.接続の設定

New Relic SCIM/SSO アプリケーションを設定して、ユーザーを自動的に New Relic にプロビジョニングします。

- New Relic SCIM/SSO アプリケーションページから、サイドバーの Provisioning リンクをクリックします。

- メインペインで、 「Get started」 をクリックします。

- Provisioning Mode ピックリストで、 Automatic を選択します。

- New Relic の 認証ドメイン UI で、 SCIM を有効にした新しいドメイン を設定します。

- Azure ADのNew Relic SCIM/SSOアプリで、 Admin credentials セクションで、 Tenant URL と Secret token フィールドに、New Relicの認証ドメインUIで提供されている値を記入します。

- New Relic に接続できることを確認するために、 Test Connection をクリックします。

- 認証成功を示すメッセージが表示されたら、 Save をクリックします。

New Relic SCIM/SSO アプリケーションが New Relic と接続できるようになりました。次のセクションに進み、プロビジョニングルールを設定します。

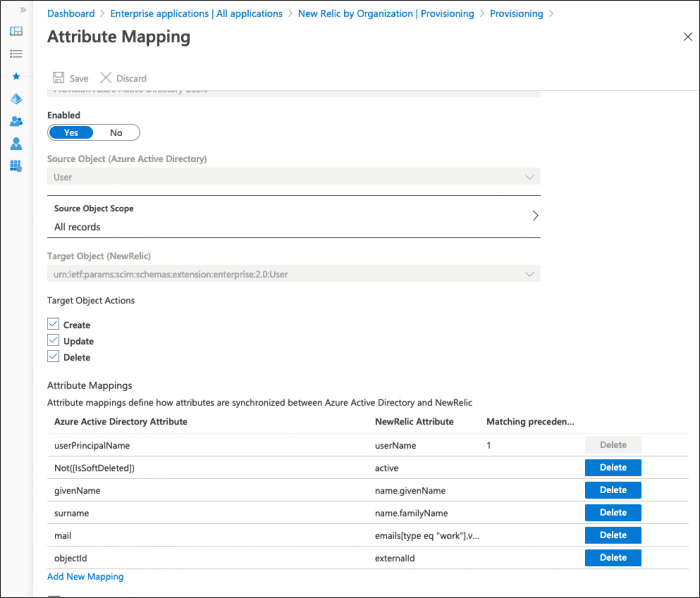

Step 4.プロビジョニングルールの設定

初期状態では、New Relic に何も送信されないように設定されています。ユーザーの作成、更新、非活性化のための変更を送信するようにAzure ADを設定する必要があります。

Provisioning ページにアクセスし、以下の項目を入力します。

Mappings セクションを展開します。

Provision Azure Active Directory Users をクリックします。

Target Object Actions Create Update and Delete のチェックボックスがすべてチェックされていることを確認します。

Attribute Mappings が自分の環境で正しく見えることを確認します。リストに表示されているNew Relicの各属性は、値を受け取る必要があります。

ヒント

左のリストに表示されているAzure Active Directoryの属性が、New Relicに送信する情報の良いソースであることを確認します。特に、すべての環境で mail 属性が設定されているわけではありません。もしあなたの環境で mail 属性が設定されていない場合、 userPrincipalName が良い代替手段となるでしょう。

Enabled のスイッチを Off に設定するのは、次のセクションのユーザーとグループの設定が終わるまでにしておきます。すべての設定が完了したら、このページに戻り、スイッチを On に設定します。

クリック 保存.

以下は、デフォルト値で記入された属性マッピングページの例です。お客様の状況に応じて、異なる値が設定される場合があります。

プロビジョニングルールを保存すると、New Relic SCIM/SSO アプリケーションは、アプリケーションに割り当てられたユーザーに加えられた変更をプロビジョニングする準備が整います。次のセクションに進み、New Relic SCIM/SSO アプリケーションにユーザーとグループを割り当てます。

ステップ5.ユーザーのユーザータイプの設定

New Relic でユーザーがプロビジョニングされると、 ユーザー管理 UI で確認できるようになります。

SCIM 経由で New Relic にユーザーを追加しているが、 ****SCIM 経由で ユーザータイプ を管理していない場合、そのユーザーは ベーシックユーザー としてスタートします。ユーザーをアップグレードするには、2つのオプションがあります。

- ユーザーの編集には、ユーザー管理UI を使用します。

- ユーザータイプを管理するためにAzureアプリを設定します。

ステップ6.アクセスグラントの割り当て

これらの手順が完了すると、 User management UI にアクセスして、New Relic にユーザーが表示されるようになります。ユーザーがNew Relicに存在するようになったので、特定のアカウントの特定のロールへのアクセス権を付与する必要があります。これが行われていない場合、ユーザーはまだ New Relic へのアクセス権を持っていません。この方法については、以下を参照してください。

Step 7.SAML SSOの設定

ユーザーにSAML SSOを有効にするには、 SAMLの説明 を参照してください。