当社の 自動ユーザー管理 では、SCIM を介してお客様の ID プロバイダーから New Relic ユーザーをインポートして設定することができます。このガイドでは、New Relic Okta SCIM/SSO アプリケーションの設定方法について、Okta 特有の詳細を説明しています。

要件

このガイドを使用する前に、 自動ユーザー管理の要件 をお読みください。

なお、この手順では、IDプロバイダーとNew Relicの間を行き来する必要があります。

Step 1.認証ドメインの作成とSCIMの有効化

New Relic の認証ドメインの UI を表示するには。 one.newrelic.com から、 account ドロップダウン をクリックし、 Organization and access をクリックし、 Authentication domains をクリックします。

まだ認証ドメインを持っていない場合は、 + Add new をクリックして、SCIM でプロビジョニングされたユーザのために新しい認証ドメインを作成します。

その認証ドメインについて、 Source of users の下で、 SCIM を選択します。API トークンをコピーして保存し、後で使用できるようにします。これは一度しか表示されないことに注意してください。

ステップ2.OktaのNew Relicアプリを設定する

次にOktaのNew Relic SCIM/SSOアプリケーションを設定します。

- okta.com/ にアクセスし、管理者権限のあるアカウントでサインインします。

- Okta のホームページから、 Admin をクリックします。

- Okta admin Dashboard から、 Applications ページを選択します。

- Browse app catalog をクリックし、"New Relic by organization" (not"New Relic by account")を検索し、結果から選択します。

- New Relic by Organization ページから、 Add をクリックします。

- Add New Relic by organization ページから、2つの Application visibility"Do not display..." のチェックボックスをチェックし、 Done をクリックします。アプリケーションの可視化は、設定が完了してプロビジョニングが開始された後、後で行います。

Step 3.プロビジョニングの設定

OktaのNew Relic SCIM/SSOアプリケーションを設定して、ユーザーをNew Relicに自動的にプロビジョニングします。

- アプリから、 Provisioning タブをクリックします。

- Integration フォームから、 Configure API integration をクリックし、 Enable API integration のチェックボックスをチェックします。

- ステップ1 で保存した API トークンを、Okta New Relic アプリの API トークン フィールドに入力します。

- オプション: Test API credentials をクリックして、New Relic への SCIM 接続が確立できることを確認します。接続が確立できた場合は、成功メッセージが表示されます。接続が確立されなかった場合は、API トークンを再入力してテストを再実行してください。

- Save をクリックします。保存処理では、API 認証情報のテストが行われることに注意してください。New Relic への接続が確立されていない場合、保存は失敗します。

- 新しく表示された To App フォームで、 Edit をクリックします。

- Create users 、 Update user attributes 、 Deactivate users セクションの Enable チェックボックスをチェックします。

- クリック 保存.

- Sign on タブに移動します。認証ドメインフィールドに、認証ドメイン ID を入力します。認証ドメイン ID は、New Relic の 認証ドメイン UI で確認できます。

ステップ4.ユーザーとグループの割り当て

まだOktaでユーザーグループを設定していない場合は、ユーザーグループを作成する必要があります。これらのグループは、後に New Relic で アクセスグラント を割り当て、特定のアカウントの特定のロールへのアクセス権を与えるグループとなります。グループを作成する方法については、 Okta のグループに関するドキュメント を参照してください。

アサインメントタブ

次に、ユーザーの割り当てを行います。ユーザーの割り当ては、アプリ内の2つのタブを使って行います。New Relic のユーザーは Assignments タブで選択し、関連するグループは Push groups タブで選択することをお勧めします。

アプリで「 Assignments 」タブをクリックします。

Assignments フォームから、 Assign をクリックします。

ポップアップメニューから「 Assign to groups 」をクリックします。

Assign ... to groups フォームから、 Assign をクリックして、アプリケーションに割り当てたいグループを指定します。

Highly recommended: Okta でユーザーのタイムゾーンを設定してください。これにより、ユーザーの日付/時間が New Relic でどのように表示されるかが決まります。タイムゾーンを設定していない場合、 がタイムゾーンを設定していない限り、それらのユーザーには UTC 時間が使用されます 。タイムゾーンはIANAタイムゾーンデータベースフォーマットで指定されます。"Olson" タイムゾーンデータベースフォーマットとしても知られています(例えば、"America/Los_Angeles" )。Oktaでは、タイムゾーン設定を構成する方法がいくつかありますので、詳細が必要な場合はOktaのドキュメントを参照してください。ここでは、 Assignments タブで行う方法の一つを紹介します。

- Time zone フィールドに、グループのメンバーのデフォルトのタイムゾーンを入力します。

保存をクリックして に戻る。

必要なグループがすべてアプリケーションに割り当てられるまで、グループを追加する手順を繰り返します。

クリック 完了.

プッシュグループタブ

- アプリで、 Push groups タブをクリックします。

- Push groups フォームから、 Push groups をクリックします。

- ポップアップメニューから Find groups by name をクリックします。

- Push groups to... フォームから、検索フィールドに、New Relic に送信したいグループ名の最初の数文字を入力します。 Push group memberships immediately のチェックボックスをチェックしたままにします。

- ポップアップした検索結果リストの中から、あなたのグループをクリックしてください。

- Match result& push action セクションで、 No match found が表示されているはずですが、これはグループがNew Relicにまだ存在していないことを意味します。セレクタの設定を Create group にして、グループの名前をデフォルトのままにしておきます。ここでの意図は、New Relic で同じ名前のグループが作成されることです。

- これが New Relic に送信する最後のグループであれば、 Save をクリックします。そうでない場合、設定するグループがまだある場合は、 Save& add another をクリックし、グループを追加する手順を繰り返します。

1つまたは複数のグループを追加したら、 ユーザー管理 UIページ にアクセスして、追加したユーザーを確認できるようにしてください。

ステップ5.ユーザーのユーザータイプの設定

New Relic でユーザーがプロビジョニングされると、 ユーザー管理 UI で確認できるようになります。

SCIM 経由で New Relic にユーザーを追加しているが、 ****SCIM 経由で ユーザータイプ を管理していない場合、そのユーザーは ベーシックユーザー としてスタートします。ユーザーをアップグレードするには、2つのオプションがあります。

- ユーザーの編集には、ユーザー管理UI を使用します。

- * Oktaからユーザータイプを管理する(後述)。

ユーザーのユーザータイプをOktaから管理するためのものです。

New Relic 認証ドメインUI にアクセスし、 Enable Manage user type with SCIM をクリックします。これを有効にすると、New Relic の UI からユーザータイプを管理することができず、Okta からのみ管理できるようになることに注意してください。

あなたのOktaインスタンスに入ります。ここから先の説明はOktaから行います。

次に、Oktaが新しい属性

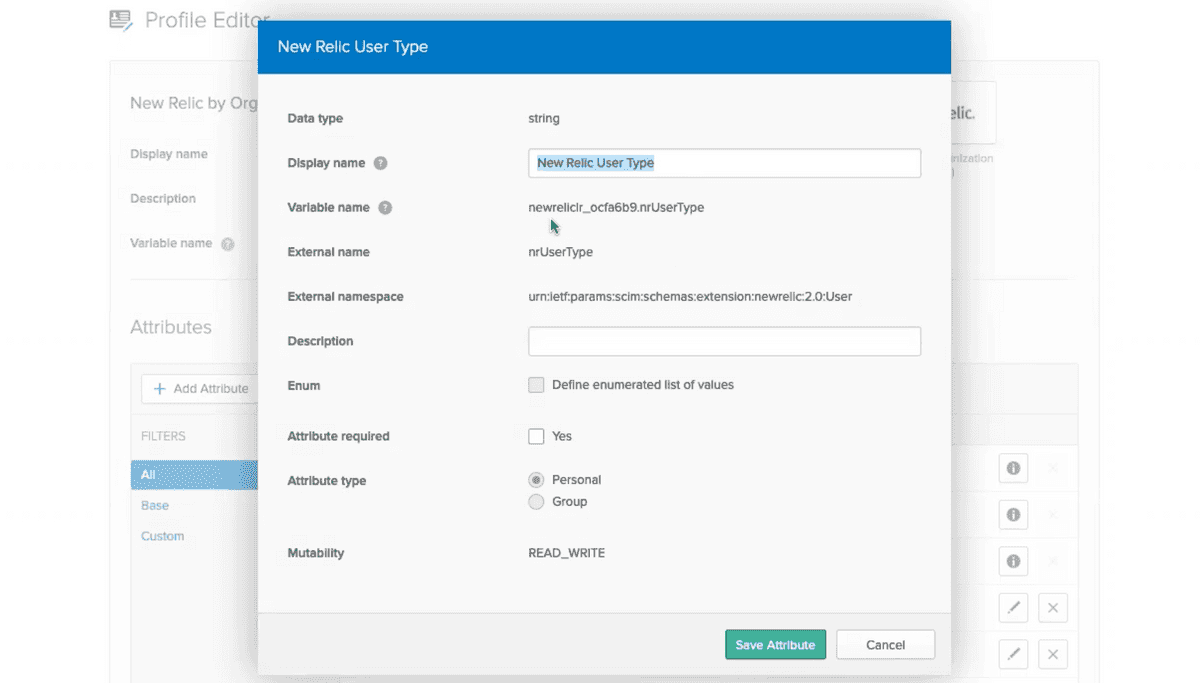

nrUserTypeを送信できるように設定します。手順は以下の通りです。- プロファイルエディター にアクセスします。 Attributes セクションで、 Add attribute をクリックします。

- 下のスクリーンショットと一致するように設定してください。完全に一致しなければならない2つのフィールドは、 External name (値:

nrUserType)および External namespace (値:urn:ietf:params:scim:schemas:extension:newrelic:2.0:User)のみです。変数の値は、任意の値とすることができます。

次に、このフィールドを持つようにOktaのユーザープロファイルを設定します。手順は以下の通りです。

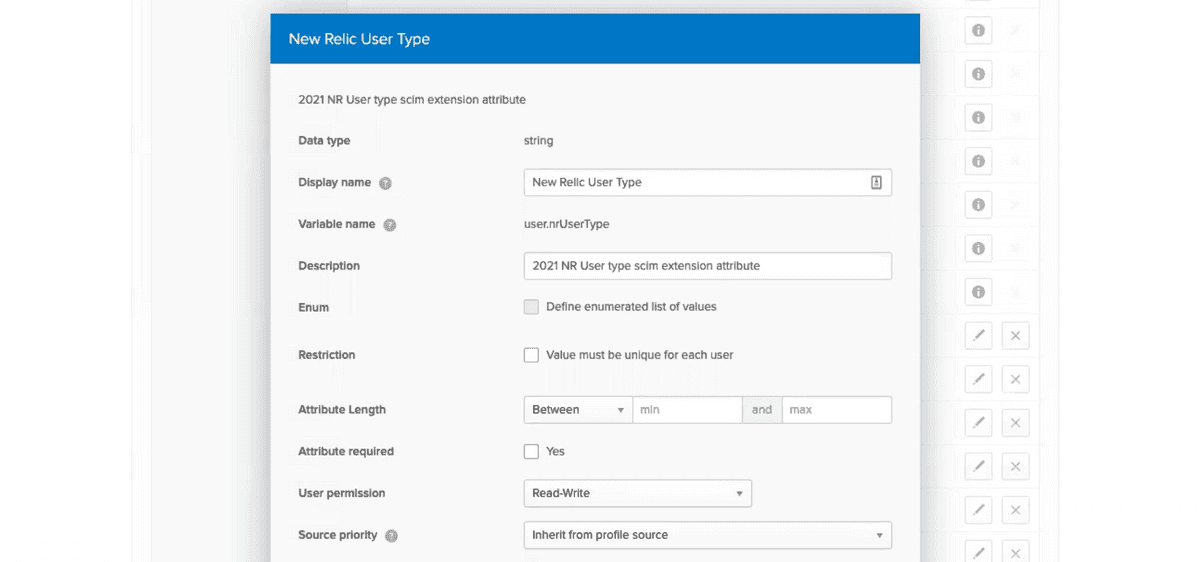

- Profile editor で、 Users に進み、 User (default) profile をクリックします。

- そのプロファイルに新しい New Relic ユーザータイプ 属性を追加します (Okta ユーザープロファイルの説明を参照)。これをどのように設定するかは、ユーザータイプを定義する際の設定や好みによります。なお、ユーザータイプとして想定される値は、

ベーシックユーザー、コアユーザー、フルユーザーとなります。以下は、情報を入力した例です。

People のセクションで、ユーザーのユーザータイプを定義します。この方法は、お客様の設定や好みによって異なります。例えば、各ユーザーのユーザータイプを手動で設定することもできますし、Oktaを使って一括管理することもできます。

次に、その属性のマッピングを設定します。手順をご紹介します。

- アプリの Provisioning セクションで、 Unmapped attributes をクリックします。

- マップされていないNew Relicのユーザータイプ属性の編集モードに入ります。

- ユーザータイプをどのように設定するかに基づいて設定します。ユーザータイプの選択については、 ユーザータイプ を参照してください。 Okta 属性マッピングについては、こちらを参照してください。

ステップ6.アクセスグラントの割り当て

これらの手順が完了すると、 ユーザー管理 UI にアクセスして、New Relic でユーザーを確認することができます。ユーザーがNew Relicに存在するようになったので、特定のアカウントの特定のロールへのアクセス権を付与する必要があります。これが行われていない場合、ユーザーはまだ New Relic へのアクセス権を持っていません。この方法については、以下を参照してください。

Step 7.SAML SSOの設定

SAML SSOを有効にするには、 SAMLの手順 を参照してください。

その他の考慮事項

このセクションでは、New Relic SCIM/SSO アプリケーションを使用する際に知っておくべきその他の重要事項について説明します。このセクションでは、Okta と New Relic の間で統合する際に望ましくない結果を引き起こす可能性のある潜在的な問題を回避するためのヒントが含まれています。

グループ間のユーザー移動

グループ間でユーザーを移動させる場合、古いグループのメンバーシップを手動でNew Relicに同期させる必要があります。これは、Oktaがユーザーをグループから削除するためのSCIMリクエストを送信しないためです。そのため、管理者が手動で旧グループのメンバーシップをNew Relicにプッシュして、ユーザーが旧グループのメンバーでなくなったことをNew Relicに知らせる必要があります。

ここでは、グループのメンバーシップを手動で同期する手順をご紹介します。

- New Relic SCIM/SSO アプリケーションページから、 Push groups タブをクリックします。

- Push groups フォームから、 Push Status カラムの下にある目的のグループのボタンのピックリストを開きます。

- ボタンに表示されたピックリストから、 Push now をクリックします。これにより、グループのメンバーシップが New Relic と即座に同期されます。