自動化されたユーザー管理 、IDプロバイダー(OneLoginやOktaなど)のユーザーやグループは、New Relicと同期されます。

グループの仕組み

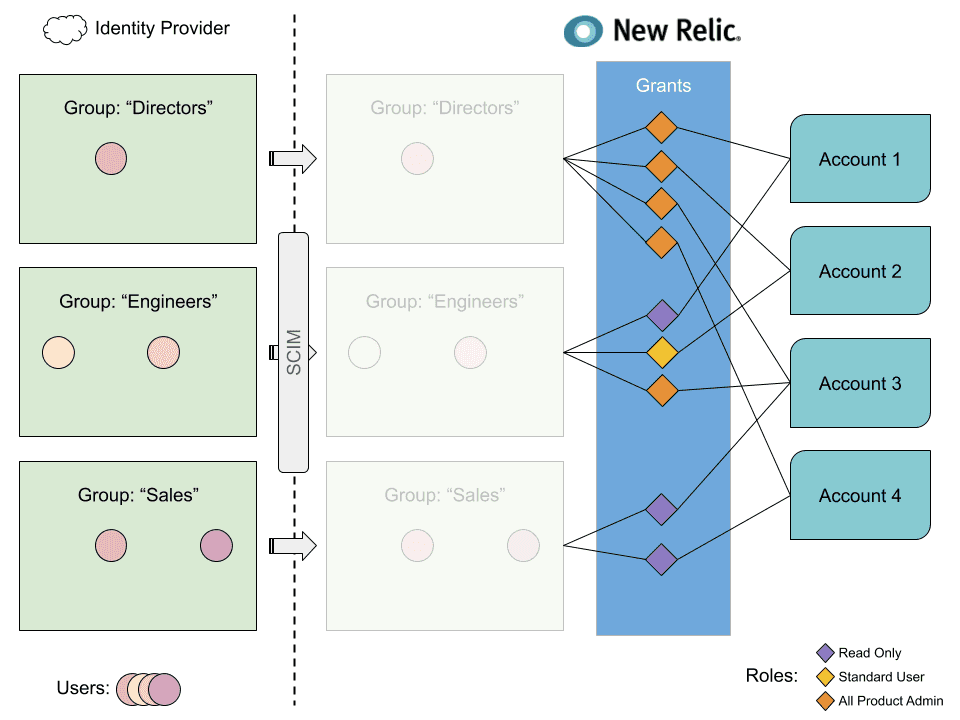

自動ユーザー管理 を使用する際には、ID プロバイダーサービスでユーザーのグループを作成します。その後、New Relic 側で アクセスグラント を作成しますが、これは基本的に"このグループに、この New Relic アカウントのこの New Relic ロールへのアクセスを与える、というものです。"

アイデンティティプロバイダーのユーザーグループが、New Relic の アクセスグラント にどのようにマッピングされるかの例ですが、これは特定のアカウントの特定のロール(デフォルトまたはカスタマー)にグループのアクセスを割り当てるものです。

上記の例では、Engineers グループに注目してみましょう。SCIMを介して、New Relicは2人のユーザーレコードと、彼らがEngineersグループに所属しているという情報を受け取ります。この例では、2人のEngineerユーザーは、Account 1に Read only ロール 、Account 2に Standard user ロール、Account 3に All product admin ロールを持っているという構成になります。

このアクセスは、New Relic で3つの アクセスグラント を作成することで与えられます。

- アカウント1にロール Read only をグループ Engineers に割り当てるアクセスグラントです。

- ロール 標準ユーザー をグループ エンジニア をアカウント 2 に割り当てるアクセス許可

- ロール All product admin をグループ Engineers on Account 3 に割り当てるアクセスグラントです。

アクセスグラントの仕組みについては、 ユーザー管理の概念 を参照してください。

新しいグループやカスタムロールの作成についてのチュートリアルは、 ユーザー管理のチュートリアル をご覧ください。